自创了一个字符串加密算法,谁能破解奖励100元

草awa:

草awa:

你的算法每次加密同样的文本都会得到不同的结果,破解它是极其困难的,这意味着它可能使用了初始化向量(IV),首选方案只能是查表,其他的并不非常有效,预测纯随机的初始化向量本身就是不可能的事情,如果无法预测则无法使用选择明文、选择密文攻击来破解它,如果你把奖励提高到几十万或许会有人乐意研究研究它,或者直接把代码公开(不公开密钥)

【回复】不是,查表也不行啊,才反应过来刚才脑瘫了,不过这个基本上是极其困难的,因为它既无法选择密文也无法选择明文,IV会使得整个同样输入的结果完全不一样,没有意义()

【回复】这种加密 不公开算法破解他有什么意义啊

【回复】回复 @chopperhl :下面那老哥说的才对 秘密在密钥里不在算法里 双生协奏:

双生协奏:

服务器太脆弱了,几个小时才不到一万条密文对,分析都不好分析。

密码是代换体制,密文头尾有明显的对应,类似头2h尾一定是z,头2j尾是y,同时头字符的分布不是均匀的。

大概实现类似与图4,代换密码加上IV的异或操作,不管底子是AES还是什么S盒基本都不好逆向。

除非有函数接口足够好用,获得大量数据看概率分布,密文分布是明显不均匀的。

密码算法的安全性应该只依赖于密钥的安全性,没有密钥的加密,泄露了就没了。

【回复】回复 @AyalaRs :干扰项?!天才,我直接从床上蹦起来了,怎么会有人往密文里面扔干扰项啊,信息传输不要钱呐。

【回复】回复 @小張不慌張_ :我啥都没搞出来2333,加密和解密的复杂度不是一个级别的,我觉得解决问题最快的结果是侵入服务器获得算法实现[笑哭]

【回复】结构可能如下

{

前两位

干扰项 至少一字符

映射 至少一字符 x y z有固定映射

单字符 会影响映射

和前两位有固定关系的单字符

} 双生协奏:

双生协奏:

刷到专业对口的了,今天带完课完回去试试差分分析,等我楼中楼分析。

【回复】回复 @丿彼与彼年 :闻道有先后罢了,我只是接触的比较早,大概从12岁开始。我是哲学出身,第二个学士学位是数学,学数学的时候也在学计算机,硕士是计算机的。

这些东西就是简单的现代密码学,非常非常简单(找本密码学入门的书就能看的懂懂的),因为素材太少了,所以根本没有发挥的空间。

学习程序语言比如python和一些计算机网络知识就可以发包和分析响应包。

学习程序语言和编码,就可以将字符转换为ASCII码。

然后就是rust和密码学算法,这里用的是aes,可以去实现一个类似的东西。

【回复】回复 @什么事雷普 :那个视频第一个评论就是我的复现。

【回复】是什么专业啊大佬,我看着像天书一样,不知道是自己段位太低了,还是这东西确实不是所有程序员都接触得到[酸了] SherlockGn:

SherlockGn:

秘密应当寓于密钥中,而不是算法中[doge] 末日审判ysjd:

末日审判ysjd:

置顶评论认真的吗?全程只用了进制转换,改顺序,再加上一些干扰的字符[笑哭] 复负复:

复负复:

本以为会无解

没想到还挺简单的

不过up害我3点睡,是不是得加钱[doge]

【回复】果然玩mc的没有等闲之辈

【回复】回复 @小米的ttm :评论区有了,我携款跑路[脱单doge] 笑尘天雨01:

笑尘天雨01:

[doge]钱太少了。

前端无秘密,js在浏览器运行,代码就一定拿的到,如果是前端加密直接拆代码就行了。

如果是后端加密,那么加密次数多也是消耗服务器cpu性能的,既然解不了就直接把你服务器性能消耗完或者攻击你服务器

【回复】回复 @LDxy0 :你以为DDoS攻击是怎么做到的?

【回复】开玩笑,把服务器性能消耗完。你客户端性能比服务器强? 云榜颜:

云榜颜:

初步判定是aes,并且iv就在里面,但是后台的key不知道,还是难解 AyalaRs:

AyalaRs:

简单测试了下38#+04bq前两位和后两位可能是密钥中间的非字母和数字应该是干扰项,后面这里后面自己试,应该是映射

03 $

04 0

05 <

06 H

07 T

【回复】结构大概如下

{

前两位

干扰项 至少一字符

映射 至少一字符 x y z有固定映射

单字符 会影响映射

和前两位有固定关系的单字符

}

【回复】59.~?!~~:05ff 继续测试特殊字符就是干扰项前二后二影响映射关系 抠脚ing___:

抠脚ing___:

个人认为你的密钥和lv就在密文里,使用的aes 七祭夜:

七祭夜:

有一说一,明文10个字,密文得有50多个字符了吧,信息密度是真的低,十年前写的任意字符串加密到中文字符串的信息密度都比这个高 话唠没话聊:

话唠没话聊:

【时间线】

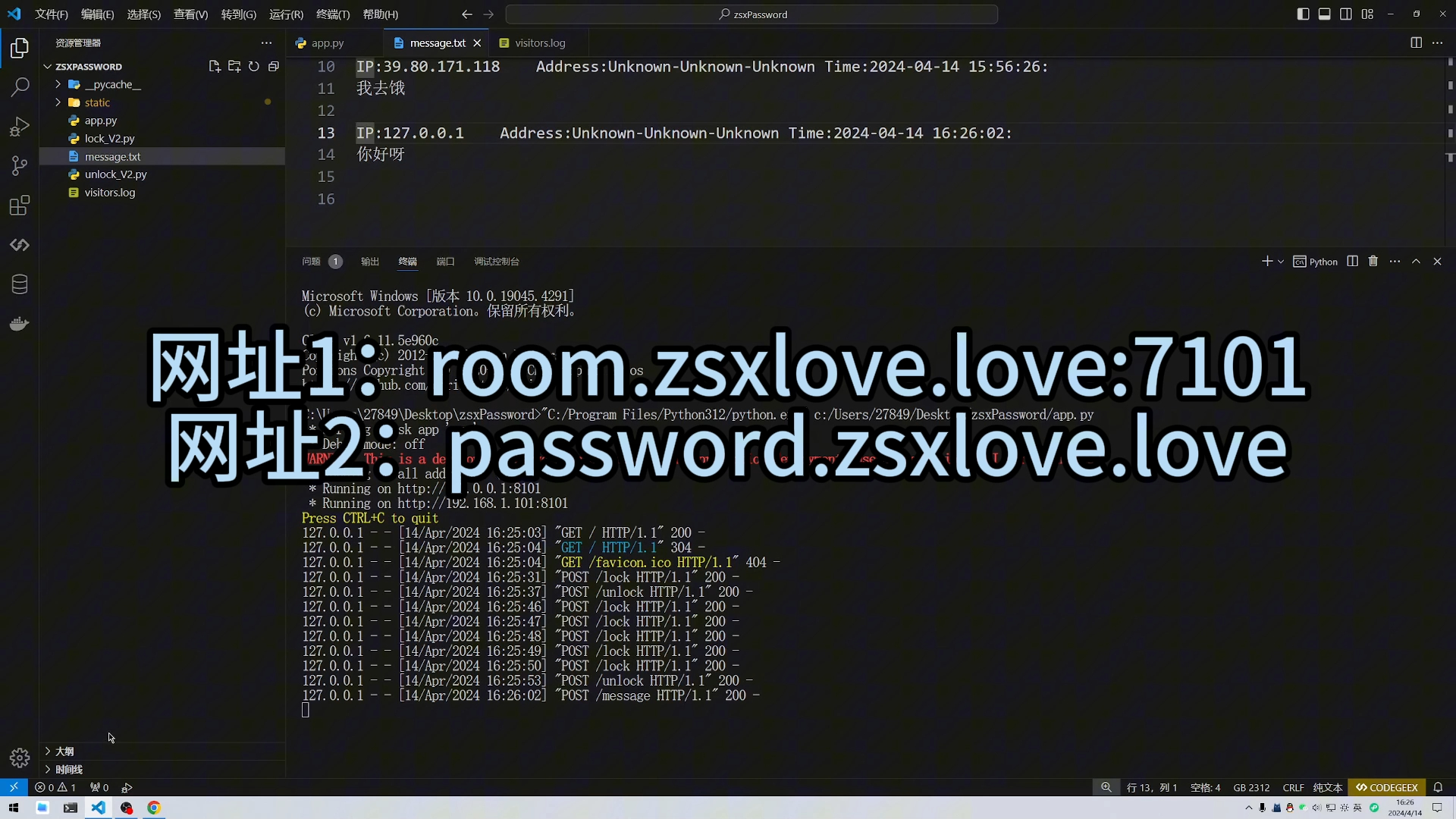

- 0:00-0:30 📺 介绍加密算法演示:在网页上有三个输入框,可输入内容进行加密和解密,并展示了复制、粘贴和清除功能。

- 0:30-1:00 🔐 演示算法特点:支持将相同文本加密成不同密文,多次加密/解密测试证实其正确性。

- 1:00-1:01 💬 鼓励用户反馈:留言功能允许用户提供意见和建议,破解加密原理者将获得100元奖励。

【摘要】:演示了一种自创加密算法,展示了加密、解密和重复加密的功能,并鼓励用户反馈和破解尝试,提供奖励激励。 --本内容由@DDD_cat生成,正在努力做一款好的ai工具,欢迎访问我们的网站:https://ai.ddcatai.com, qq群:680316576 Heart_less丶:

Heart_less丶:

刚开始我还以为加密是在本地,想着随便扣个js代码不就出来了,我靠,你居然在放在服务器上,明文传到服务器,然后服务器再返回密文,在网络中感觉意义不大

【回复】压根没打算有意义,只是想体验一下我设计的加密难住大家的感觉 棋王扫漯河:

棋王扫漯河:

我也做过一个类似的凯撒加密的变种

首先是有进制转换函数,将10进制转换为x进制

用户提供新编码表,去重复后长度即为目标进制

读取明文,将明文转换为十六进制字节码,增加最高位为全1(防止首位字符高位为0)

十六进制转换为十进制,十进制转换为x进制

根据x进制的数字,通过编码表下标生成密文

解密的步骤反着来就行了

至于如何做到每次不一样,我的见解就是再明文读取的步骤环节追加固定位数随机字符,如何随机方法很多

然后解密完成时干掉最后的固定位数即可[doge]

【回复】甚至连位数本身也可以根据明文来 长情与短晴:

长情与短晴:

喜欢破解加密算法的可以联系我[doge]我把加密算法发给你们,是我大三写的,当时只写了加密算法,解密算法一直懒得写。发明专利都申请下来了,解密算法还是没开始写,有兴趣的可以私聊